On n’est jamais trop prudent lorsqu’il s’agit de la sécurité en ligne d’une entreprise. Le nombre et le niveau de sophistication des menaces de cybersécurité augmentent rapidement,trois entreprises américaines sur quatre étant exposées au risque d’une cyberattaque importante (incidents ayant un impact significatif sur la situation financière d’une entreprise). Par conséquent, de nombreuses entreprises jettent un regard critique sur leurs pratiques actuelles en matière de sécurité des informations.

Après tout, les comptes en ligne de votre entreprise contiennent une quantité significative d’informations personnelles, financières et confidentielles, et une violation de ces données entraîne souvent une perte de revenus. La plupart des entreprises peuvent améliorer la discipline en matière de cybersécurité de leurs employés à tous les niveaux en adoptant une étape simple : l’authentification à deux facteurs (2FA), également connue sous le nom d’authentification multifacteur (MFA).

L’authentification à deux facteurs décortiquée

L’authentification est le processus de vérification de l’identité d’un utilisateur afin d’établir un accès à un système informatique ou un ou plusieurs comptes en ligne. Il existe trois « facteurs » principaux pour l’authentification :

- Un facteur de connaissance (quelque chose que vous connaissez, par exemple un mot de passe ou un code PIN).

- Un facteur de possession (quelque chose que vous possédez, par exemple un appareil mobile ou une carte d’identité).

- Un facteur d’inhérence (par exemple, quelque chose qui vous identifie, comme une empreinte digitale ou votre voix).

Il existe également des « facteurs d’emplacement » et des « facteurs temporels », mais ceux-ci sont beaucoup moins courants. L’authentification à deux facteurs ou 2FA signifie simplement que votre système de sécurité utilise deux de ces facteurs.

En d’autres termes, l’authentification à deux facteurs est un deuxième niveau de sécurité, en plus de votre mot de passe ou en plus de votre NIP. Si, après vous être connecté avec votre mot de passe, on vous a déjà demandé de saisir un code numérique qui vous a été envoyé sur votre appareil mobile pour prouver votre identité, vous savez déjà ce qu’est l’authentification à deux facteurs (2FA).

Cependant, obtenir un code par texto n’est pas la seule méthode d’authentification à deux facteurs. Il existe un large éventail d’options, notamment une application d’authentification, des notifications poussées, des jetons de logiciel, l’authentification vocale et plus. Dans la plupart des cas, cependant, la couche de sécurité supplémentaire sera probablement un code de message texte (texto).

Qu’est-ce qu’une application d’authentification?

Vous connaissez peut-être les types les plus courants de l’authentification à deux facteurs, comme les textos, les messages vocaux et les notifications poussées, mais vous connaissez peut-être moins les applications d’authentification. En fait, c’est relativement simple.

Qu’est-ce qu’une application d’authentification? Essentiellement, il s’agit d’une application mobile installée sur votre appareil mobile qui génère des codes de validation numériques pouvant être utilisés pour confirmer votre identité au moment de votre connexion à un site Web ou une application. Il existe de nombreuses applications d’authentification différentes parmi lesquelles choisir, notamment Google Authenticator App et Duo Mobile,qui suivent toutes à peu près la même procédure.

Les demandes d’authentification sont généralement considérées comme une forme d’authentification à deux facteurs légèrement plus sécurisée que la réception d’un code de message texte (texto). C’est parce que, techniquement parlant, les textos ne sont pas quelque chose que vous avez, mais quelque chose que l’on vous envoie.

En tant que tel, il y a peu de risques que des pirates informatiques puissent tromper votre opérateur en transférant votre numéro de téléphone cellulaire sur un autre appareil (un type de fraude appelé « échange de carte SIM »). En supposant qu’ils aient déjà votre mot de passe, cela inciterait un attaquant à accéder à votre compte. En revanche, les codes de vérification pour les applications d’authentification expirent très rapidement (généralement après 20 ou 30 secondes) et le code reste entièrement dans l’application.

Comment fonctionne l’authentification à deux facteurs?

Une fois que vous avez configuré l’authentification à deux facteurs sur votre système, que vous utilisiez une application d’authentification, des notifications poussées ou des messages par texto, c’est relativement simple à utiliser. Voici un guide étape par étape du processus A2F :

- L’utilisateur est invité à se connecter sur le site Web ou à l’application.

- Il saisit son nom d’utilisateur et son mot de passe, c’est le premier facteur de sécurité.

- Une fois que le site reconnaît l’utilisateur, ce dernier est invité à lancer la seconde étape du processus de connexion. À cette étape, l’utilisateur doit prouver qu’il a en sa possession une carte d’identité ou un téléphone intelligent, c’est le second facteur de sécurité, dans ce cas le facteur de propriété. Dans la plupart des cas, les utilisateurs reçoivent un code de sécurité à usage unique qu’ils peuvent utiliser pour confirmer leur identité.

- Enfin, l’utilisateur saisit la clé de sécurité, et une fois que le site l’authentifie, l’accès est accordé.

Pourquoi utiliser l’authentification à deux facteurs?

Vous ne pouvez pas sous-estimer l’importance de la protection des fichiers de votre entreprise. On estime que les dommages mondiaux de la cybercriminalité s’élèveront à près de 15,63 billions de dollars par an d’ici 2029. Les coûts associés à la cybercriminalité incluent la destruction ou l’utilisation malveillante des données, de l’argent volé, des perturbations post-attaque, le vol de propriété intellectuelle et une perte de productivité.

Mais il faut également prendre en compte les dépenses potentielles associées à la restauration des données et des systèmes piratés, aux enquêtes et à l’impact sur la réputation.

Les menaces sont de plus en plus sophistiquées, et le reste du monde met en place l’authentification à deux facteurs (2FA) comme norme. Par conséquent, les entreprises n’adoptant pas cette approche risquent de devenir vulnérables aux attaques de pirates malveillants. C’est comme si vous ne portiez pas de ceinture de sécurité simplement parce que la voiture est équipée de sacs gonflables. Techniquement, vous êtes protégé, mais pas autant que vous pourriez l’être.

Pourquoi vous ne devriez pas vous fier aux mots de passe « forts »

En matière de sécurité en ligne, le facteur d’authentification le plus courant est de loin la combinaison du nom d’utilisateur et du mot de passe. Cela signifie que la plupart des systèmes utilisent uniquement l’authentification à un seul facteur. Bien que les mots de passe soient la norme de référence en matière de sécurité de l’information depuis des décennies, il existe plusieurs raisons pour lesquelles il est peut-être temps d’aller plus loin.

1. Les humains ont tendance à avoir une mauvaise mémoire

Malheureusement, c’est un fait. De plus, dans de nombreux cas, les mots de passe que nous choisissons sont incroyablement faciles à deviner

: « mot de passe », « 12345 », « azerty », etc.

2. Les gens ont plus de comptes en ligne qu’à l’époque où les mots de passe ont été introduits

Cela signifie qu’il y a souvent tout simplement trop de mots de passe à retenir. Cela peut entraîner un recyclage des mots de passe : lorsque le même mot de passe est utilisé pour plusieurs comptes, les pirates ont plus de facilités à y accéder.

3. Certains sites Web utilisent des questions de sécurité

Par exemple, « Quel est le nom de jeune fille de votre mère? » comme une sorte de deuxième facteur. Avec une telle abondance d’informations personnelles accessibles sur le Web, les pirates informatiques sont souvent capables de deviner les réponses à ces questions relativement basiques.

Il est important de noter que les questions de sécurité ne sont qu’un deuxième facteur de connaissance et que cette pratique n’est pas une « véritable » 2FA. Vous sauvegardez essentiellement un mot de passe avec un autre mot de passe.

Ce qu’il faut retenir, c’est que les mots de passe représentent la forme de sécurité la plus faible, ce qui explique l’adoption de l’authentification à deux facteurs comme la nouvelle norme des entreprises en matière de sécurité.

Au-delà de l’authentification à deux facteurs

Les avantages associés à l’authentification à deux facteurs sont importants. Mais l’authentification à deux facteurs (2FA) n’est pas l’objectif ultime de la sécurité. Loin de là.

Après tout, l’authentification à deux facteurs n’est pas infaillible. Si un attaquant souhaitait accéder à vos systèmes informatiques, une recherche physique de vos locaux pourrait les amener à trouver un identifiant d’employé ou un appareil de stockage mis au rebut contenant des mots de passe.

De plus, les pirates peuvent intercepter des messages texte au moyen des courriels d’hameçonnage, leur permettant potentiellement de contourner le deuxième facteur d'authentification. En fin de compte, l’A2F n'est seulement aussi forte que l'élément le plus faible du processus de sécurité.

Alternatives à l’authentification à deux facteurs

Alors, qu'y a-t-il d'autre? Eh bien, l’A2F n'est qu'un sous-ensemble d'un concept beaucoup plus vaste : l'authentification multifacteur (AMF).

Théoriquement, vous pourriez avoir une authentification à trois facteurs, une authentification à quatre facteurs, une authentification à cinq facteurs, et ainsi de suite, jusqu’à l’infini. Même si les utilisateurs ordinaires n’utiliseront probablement jamais autre chose que l’authentification à deux facteurs, les personnes travaillant dans des environnements de haute sécurité peuvent être amenées à utiliser l’authentification à trois facteurs (A3F), qui implique généralement l’utilisation d’un facteur d’adhérence comme une numérisation d’empreinte numérique ou de l’iris.

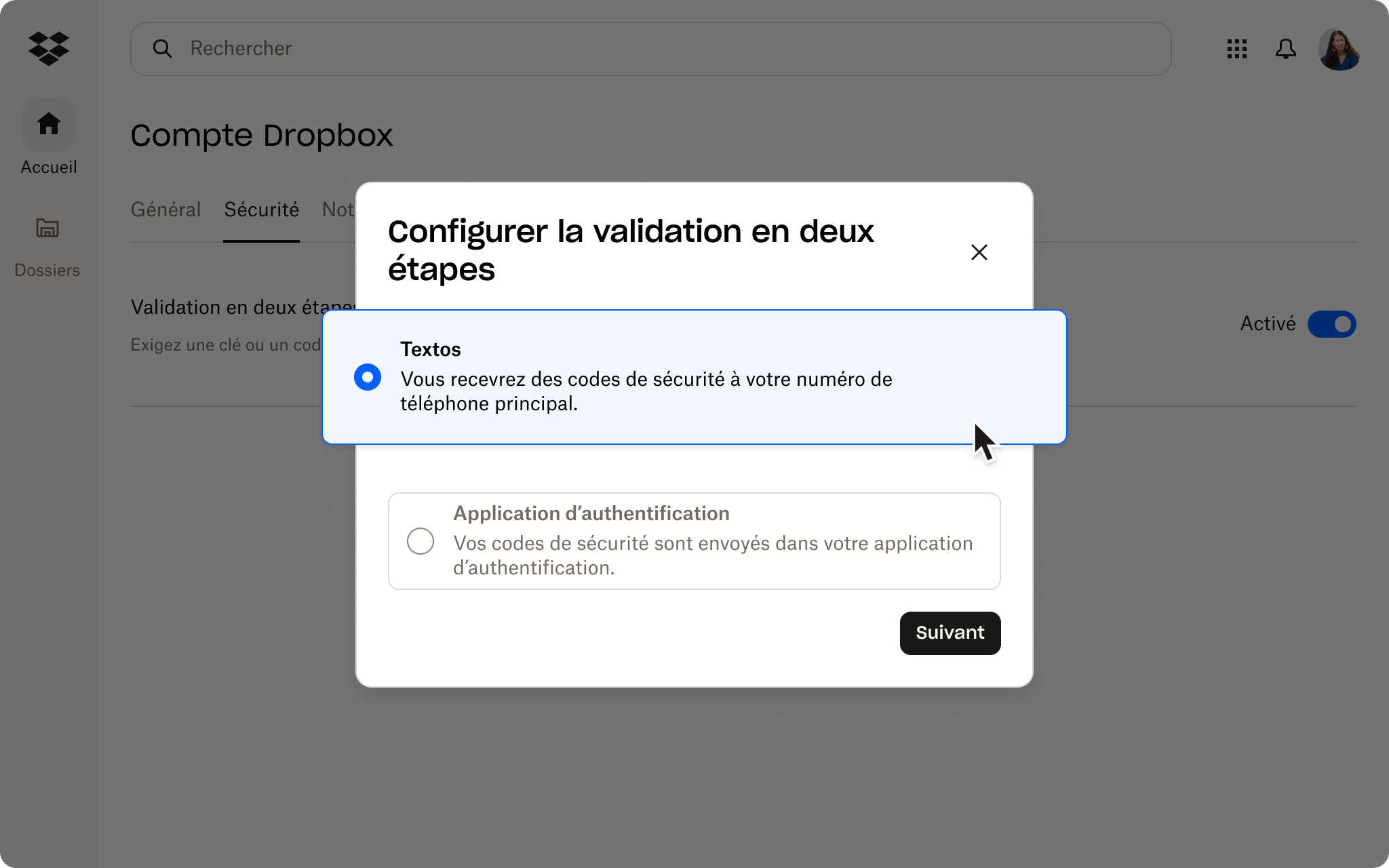

Comment obtenir la fonction d’authentification à deux facteurs (2FA) avec Dropbox

Évidemment, l’authentification à deux facteurs (2FA) peut présenter de nombreux avantages pour votre activité, mais le déploiement de cette technique dans l’ensemble de votre entreprise peut vous paraître intimidant. Fort heureusement, cette démarche n’est pas nécessairement compliquée.

Dropbox offre une solution d’authentification à deux facteurs et permet aux administrateurs de l’exiger pour l’équipe dans l’interface d’administration. Si vous êtes déjà un utilisateur Dropbox, vous pouvez configurer la 2FA ici, que vous soyez administrateur, membre d’une équipe ou utilisateur individuel. Les administrateurs peuvent également demander à leur équipe de configurer la 2FA, directement à partir de l’interface d’administration.

Si vous configurez la 2FA, Dropbox vous demandera de fournir une deuxième forme d’authentification (par exemple, un code à six chiffres par texto ou une application d’authentification, ou une clé de sécurité) chaque fois que vous vous connectez à un compte ou que vous associez une nouvelle tablette, un nouvel ordinateur ou un nouveau téléphone.

De plus, Dropbox propose un certain nombre de fonctionnalités de protection par mot de passe qui peuvent vous aider à sécuriser et à contrôler les informations sensibles de votre entreprise. Vous pouvez également définir des délais d’expiration pour les liens partagés et protéger vos PDF et vos dossiers par mot de passe.

Avec Dropbox, vous pouvez aussi mettre en place d’autres mesures de cybersécurité pour protéger vos fichiers encore plus efficacement. La protection des données dans le nuage est notre priorité absolue. La sécurité infonuagique constitue un complément idéal à l’authentification à deux facteurs (2FA). Grâce aux différents niveaux de protection répartis sur une infrastructure infonuagique distribuée, tous vos fichiers en ligne bénéficient du même niveau de protection. De plus, le stockage infonuagique chiffré de niveau entreprise de Dropbox peut être utilisé pour se conformer à la plupart des normes réglementaires mondiales.

Protégez vos données et bénéficiez de la 2FA avec Dropbox

S’appuyer sur un seul mot de passe comme seule protection pour vos fichiers et vos données vous rend vulnérable aux menaces évitables. Avec 2FA, il est beaucoup plus difficile pour les personnes mal intentionnées d’accéder à votre contenu.

Que vous soyez déjà un utilisateur Dropbox à la recherche d’un peu plus de tranquillité d’esprit ou que vous ayez besoin d’une solution de stockage infonuagique avec plusieurs couches de protection, Dropbox offre tout ce qu’il vous faut.

Créez un compte pour commencer à bénéficier de l’authentification à deux facteurs dès aujourd’hui.