Jeśli chodzi o bezpieczeństwo organizacji w sieci, ostrożności nigdy za wiele. Skala i wyrafinowanie zagrożeń cyberbezpieczeństwa rosną w szybkim tempie. Trzy na cztery amerykańskie firmy są narażone na istotny cyberatak (incydenty mające istotny wpływ na sytuację finansową firmy). W związku z tym wiele firm zaczyna w krytyczny sposób analizować swoje metody ochrony informacji.

W końcu na internetowych kontach Twojej firmy przechowywana jest znaczna ilość danych osobowych, finansowych i poufnych, a wycieki danych często skutkują utratą dochodów. W przypadku większości organizacji istnieje jeden prosty krok, który może pomóc w podniesieniu poziomu bezpieczeństwa cybernetycznego pracowników na każdym poziomie: uwierzytelnianie dwuskładnikowe (2FA), zwane również uwierzytelnianiem wieloskładnikowym (MFA).

Weryfikaja dwuetapowa – wyjaśnienie

Weryfikacja jest to proces sprawdzający tożsamość użytkownika w celu określenia dostępu do systemu komputerowego lub konta internetowego. Istnieją trzy główne „czynniki” uwierzytelniania:

- Czynnik wiedzy (coś, co wiesz, np. hasło lub PIN).

- Czynnik posiadania (coś, co posiadasz, np. urządzenie mobilne lub dowód osobisty).

- Czynnik inherentny (coś, czym jesteś, np. odcisk palca lub twój głos).

Istnieje także "czynnik lokalizacji" i "czynnik czasu." Są one jednak mniej powszechne. Weryfikacja dwuetapowa oznacza po prostu, że Twój system bezpieczeństwa korzysta z dwóch z tych czynników.

Innymi słowy, weryfikacja dwuetapowa to rodzaj dodatkowej warstwy ochronnej, poza numerem PIN lub hasłem. Jeśli zdarzyło Ci się już, po zalogowaniu za pomocą hasła, wpisać dodatkowo kod wysłany na urządzenie mobilne w celu potwierdzenia Twojej tożsamości, było to właśnie 2FA.

Kod przesłany w wiadomości tekstowej nie jest jednak jedyną metodą weryfikacji dwuetapowej. Istnieje szeroka gama stworzonych w tym celu rozwiązań, między innymi aplikacje uwierzytelniające, powiadomienia, tokeny uwierzytelniające, uwierzytelnianie za pomocą głosu i tym podobne. Jednak w większości przypadków, dodatkową warstwą bezpieczeństwa jest zazwyczaj wiadomość SMS z kodem.

Czym jest aplikacja uwierzytelniająca?

Choć zapewne większość rozwiązań weryfikacji dwuetapowej, takich jak wiadomości tekstowe lub głosowe, a także powiadomienia, jest Ci już znana, to bardzo możliwe, że aplikacje uwierzytelniające nie są Ci już tak bliskie. Są one jednak stosunkowo prostym rozwiązaniem.

Czym jest więc aplikacja uwierzytelniająca? Zasadniczo jest to aplikacja na telefon komórkowy, która generuje cyfrowe kody weryfikacyjne, które mogą by używane do weryfikacji Twojej tożsamości, gdy logujesz się na stronie internetowej lub w aplikacji. Można wybierać spośród wielu różnych aplikacji uwierzytelniających, w tym Google Authenticator App i Duo Mobile— wszystkie one działają w zasadzie tak samo.

Aplikacje uwierzytelniające są ogólnie uważane za nieco bardziej bezpieczną formę 2FA niż otrzymywanie kodu w wiadomości tekstowej SMS. Spowodowane jest to tym, że z technicznego punktu widzenia, wiadomości SMS nie są czymś, co mamy, a czymś, co jest nam wysłane.

Istnieje więc mała szansa, że hakerzy mogą spowodować, że operator przeniesie Twój numer komórkowy na inne urządzenie (taki typ oszustwa nazywany jest zamianą kart SIM). Zakładając, że są oni już w posiadaniu Twojego hasła, umożliwi im to dostęp do Twojego konta. Z kolei kody weryfikacyjne w aplikacjach uwierzytelniających wygasają bardzo szybko (zazwyczaj po 20 lub 30 sekundach) i nie wydostają się poza aplikację.

Jak działa uwierzytelnianie dwuskładnikowe?

Jak działa 2FA? Kiedy już skonfigurujesz dwuetapową weryfikację w systemie, w formie aplikacji uwierzytelniającej, powiadomień lub wiadomości SMS, jest to bardzo proste w obsłudze. Oto przewodnik opisujący krok po kroku proces 2FA

- Użytkownik jest poproszony o zalogowanie się na stronie internetowej lub w aplikacji.

- Użytkownik wprowadza nazwę użytkownika oraz hasło, wypełniając tym samym pierwszy warunek bezpieczeństwa.

- Kiedy strona rozpozna użytkownika, rozpocznie się drugi etap procesu logowania. Na tym etapie, użytkownik musi udowodnić, że posiada np. dowód osobisty lub telefon komórkowy, wypełniając przy tym drugi czynnik, a mianowicie "czynnik posiadania". W większości przypadków, użytkownik otrzyma wiadomość z jednorazowym kodem bezpieczeństwa, który służy do potwierdzenia jego tożsamości.

- W etapie końcowym użytkownik wprowadza klucz zabezpieczeń i, po uwierzytelnieniu go przez stronę, otrzymuje do niej dostęp.

Dlaczego należy korzystać z weryfikacji dwuetapowej?

Nie można przeceniać znaczenia ochrony plików i treści Twojej firmy. Szacuje się, że do 2029 r. globalne szkody spowodowane cyberprzestępczością osiągną kwotę około 15,63 biliona dolarów rocznie. Koszty związane z cyberprzestępczością obejmują zniszczenie/niewłaściwe wykorzystanie danych, kradzież pieniędzy, zakłócenia po ataku, kradzież własności intelektualnej i utratę produktywności.

Należy jednak również pamiętać o ewentualnych kosztach związanych z przywróceniem zhakowanych danych lub systemów, śledztwem kryminalnym, a także szkodami wynikającymi z narażenia reputacji firmy.

Jako że działania hakerów stają się coraz bardziej wyszukane, a weryfikacja dwuetapowa dla wszystkich na świecie stała się już standardem, firmy nie powinny narażać się na ryzyko cyberataków. Weryfikację jednoetapową można porównać do niezapinania pasów, biorąc pod uwagę, że samochód ma już poduszki powietrzne. Teoretycznie jesteśmy chronieni, jednak nie wykorzystujemy wszystkich dostępnych środków ostrożności.

Dlaczego nie należy polegać na „silnych” hasłach

Jeśli chodzi o bezpieczeństwo w sieci, zdecydowanie najbardziej powszechnym czynnikiem uwierzytelniającym jest połączenie nazwy użytkownika i hasła. Oznacza to, że większość systemów korzysta jedynie z weryfikacji jednoetapowej. Od dziesiątków lat korzystamy z haseł jako standardowych sposobów zabezpieczania informacji. Istnieje jednak kilka powodów, dla których warto rozważyć dodatkowe formy zabezpieczenia.

1. Ludzie mają tendencję do słabej pamięci

Niestety, to jest oczywiste. Poza tym w wielu przypadkach wybierane przez nas hasła są śmiesznie łatwe do odgadnięcia: „password”, „12345”, „qwerty” i tak dalej.

2. Ludzie mają więcej kont internetowych niż wtedy, gdy po raz pierwszy wprowadzono hasła

Oznacza to, że często jest po prostu zbyt wiele haseł, aby je zapamiętać. Może to prowadzić do formułowania haseł "wielokrotnego użytku", czyli używania tego samego hasła do różnych kont, co ułatwia hakerom zdobycie do nich dostępu.

3. Niektóre witryny internetowe używają pytań bezpieczeństwa

Na przykład: „Jakie jest nazwisko panieńskie Twojej matki?” jako swego rodzaju drugi czynnik. Biorąc pod uwagę, jak wiele informacji o nas dostępnych jest w sieci, hakerzy mogą być w stanie odnaleźć odpowiedzi na te dość proste pytania.

Należy pamiętać, że pytania bezpieczeństwa stanowią jedynie drugi czynnik wiedzy i taka praktyka nie jest „prawdziwą” uwierzytelnianiem dwuskładnikowym. W zasadzie tworzysz kopię zapasową hasła przy użyciu innego hasła.

Reasumując, hasła są najsłabszą formą zabezpieczenia i dlatego weryfikacja dwuetapowa jest coraz częściej wybieraną przez firmy formą standardu bezpieczeństwa.

Weryfikacja dwuetapowa... i co dalej?

Korzyści płynące z uwierzytelniania dwuskładnikowego są znaczące. Ale 2FA nie jest ostatecznym rozwiązaniem, jeśli chodzi o bezpieczeństwo informacji. Jest ich znacznie więcej.

Weryfikacja dwuetapowa nie jest wszak niezawodna. Gdyby osoba niepowołana chciała uzyskać dostęp do systemów komputerowych Waszej firmy, przeszukanie jej siedziby mogłoby pomóc jej w znalezieniu dokumentu któregoś z pracowników lub urządzenia pamięci masowej zawierającego hasła.

Co więcej, hakerzy mogą przechwycić wiadomości tekstowe za pomocą wiadomości typu phishing, co potencjalnie może pozwolić im ominięcie drugiego czynnika weryfikacji. Ostatecznie skuteczność rozwiązania 2FA zależy od tego, jak mocne jest najsłabsze ogniwo w procesie bezpieczeństwa.

Alternatywy dla uwierzytelniania dwuskładnikowego

Jakie są więc inne dostępne możliwości? Prawdę mówiąc, 2FA jest podzbiorem znacznie większej idei: uwierzytelniania wielopoziomowego (MFA).

Teoretycznie rzecz biorąc, uwierzytelnianie mogłoby być trzyetapowe, czteroetapowe, pięcioetapowe i tak dalej, aż do nieskończoności. Chociaż przeciętni użytkownicy zazwyczaj nie korzystają z opcji bardziej rozbudowanych niż weryfikacja dwuetapowa, to osoby pracujące w środowiskach, gdzie wymagany jest wysoki poziom bezpieczeństwa, mogą być zmuszone korzystać z weryfikacji trzyetapowej (3FA), zazwyczaj z użyciem jednego z czynników wrodzonych, np. odcisku palca lub skanu tęczówki.

Jak uzyskać uwierzytelnianie dwuskładnikowe (2FA) w Dropbox

Oczywiste jest, że włączenie uwierzytelniania dwuskładnikowego (2FA) może przynieść Twojej firmie poważne korzyści, jednak proces wdrażania 2FA w całej firmie może wydawać się nieco onieśmielający. Na szczęście nie musi to być wielkim wyzwaniem.

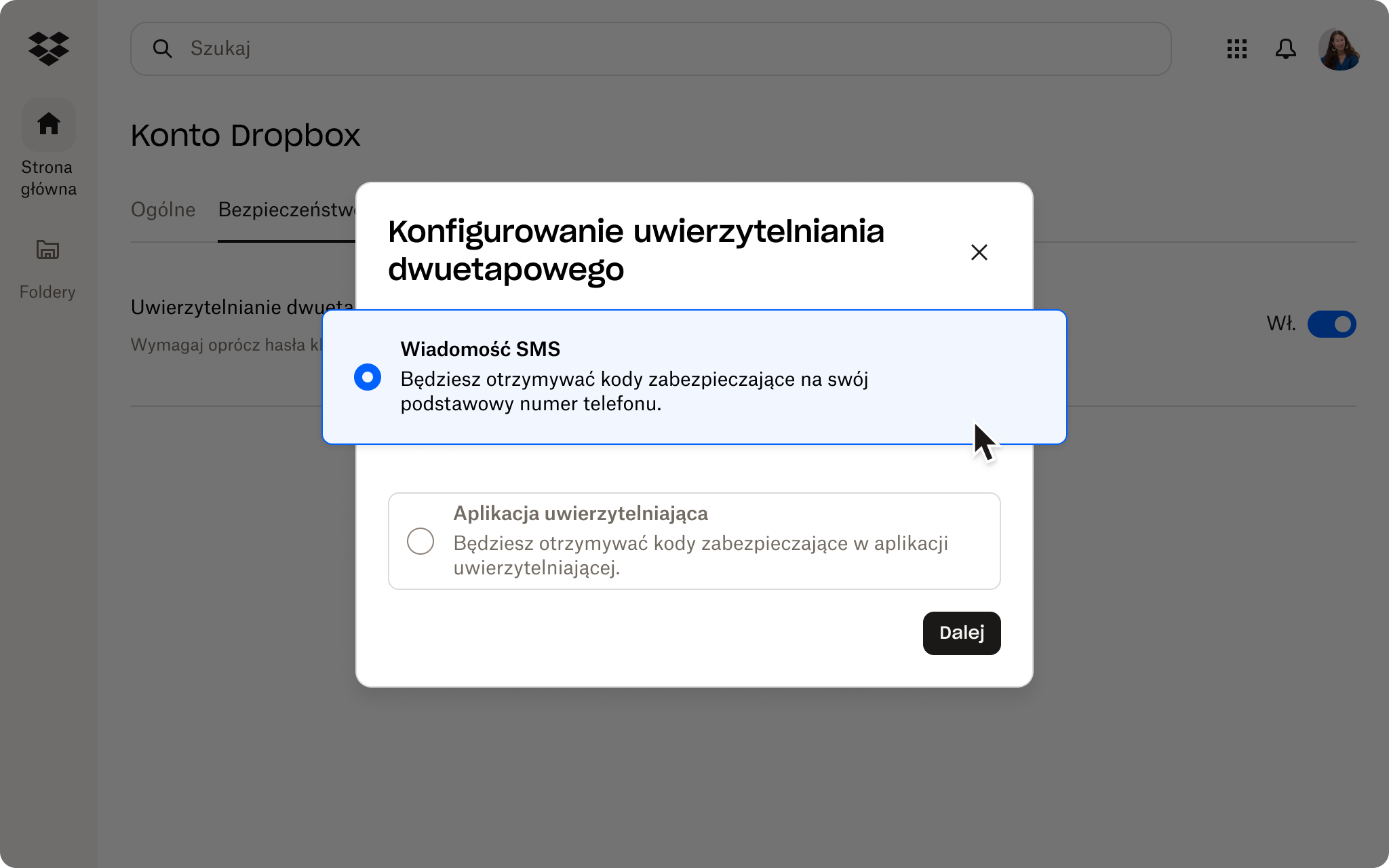

Dropbox oferuje uwierzytelnianie dwuskładnikowe i daje administratorom możliwość ustawienia wymogu jego stosowania dla zespołu w ramach konsoli administratora. Jeśli jesteś już użytkownikiem Dropbox, możesz skonfigurować uwierzytelnianie dwuskładnikowe tutaj— niezależnie od tego, czy jesteś administratorem, członkiem zespołu czy indywidualnym użytkownikiem. Administratorzy mogą również wymagać od swojego zespołu skonfigurowania uwierzytelniania dwuskładnikowego bezpośrednio z poziomu konsoli administracyjnej.

Jeśli skonfigurujesz uwierzytelnianie dwuskładnikowe, Dropbox będzie wymagał od Ciebie podania drugiej formy uwierzytelnienia (np. sześciocyfrowego kodu przesłanego SMS-em lub za pomocą aplikacji uwierzytelniającej albo klucza bezpieczeństwa) za każdym razem, gdy zalogujesz się na konto lub podłączysz nowy tablet, komputer lub telefon.

Dodatkowo Dropbox oferuje szereg funkcji ochrony hasła, które mogą pomóc Twojej firmie zabezpieczyć i kontrolować dostęp do informacji wrażliwych. Możecie również ustawić daty ważności dla udostępnionych łączy oraz chronić pliki PDF i foldery hasłem.

Istnieją środki bezpieczeństwa w sieci, które możesz wdrożyć wraz z Dropbox, aby Twoje pliki były jeszcze bardziej chronione. Ochrona danych w chmurze jest naszym najwyższym priorytetem, a bezpieczeństwo w chmurze jest idealnym uzupełnieniem uwierzytelniania dwuskładnikowego. Dzięki wielu warstwom ochrony w rozproszonej infrastrukturze chmury możesz mieć pewność, że wszystkie Twoje pliki online mają ten sam poziom ochrony. Ponadto szyfrowane przechowywanie w chmurze klasy korporacyjnej może być używane w celu zapewnienia zgodności z większością globalnych standardów regulacyjnych.

Zachowaj bezpieczeństwo swoich danych i skorzystaj z 2FA z Dropbox

Poleganie na jednym haśle jako jedynym zabezpieczeniu plików i danych naraża Cię na zagrożenia, którym można zapobiec. Dzięki uwierzytelnianiu dwuskładnikowemu (2FA) znacznie utrudniasz osobom trzecim dostęp do swoich treści.

Niezależnie od tego, czy jesteś już użytkownikiem Dropbox i szukasz odrobiny większego spokoju, czy potrzebujesz rozwiązania do przechowywania danych w chmurze z wieloma warstwami ochrony— Dropbox ma coś dla Ciebie.

Załóż konto i już dziś zacznij korzystać z zalet uwierzytelniania dwuskładnikowego.